众所周知,DNS是一种非常基本的协议/服务,它让互联网用户和网络设备能发现使用人类可读的域名,而非纯数字IP地址的网站。AWS的这篇文章详细解释了DNS的工作原理。如果DNS服务受到攻击或无法正常工作,那么你的服务或网站很有可能无法访问。

在本篇博文中,我会详细解释DNS服务面临的主要威胁,以及相应的缓解策略。

文中使用的真实攻击数据和相关统计均来自Imperva云WAF保护服务。

DDoS

分布式拒绝服务(DDoS)会在攻击期间导致受害者服务无法访问。根据Techradar的这篇文章,DDoS的受害者甚至包括前沿的云服务提供商,比如亚马逊AWS。

对DNS基础设施上的DDoS攻击分为以下几种:

1.Straightforward/NaiveDDoS

黑客使用僵尸网络创建不同端点,在同一时间段向受害者域名服务器直接发送海量DNS请求。

这种攻击会在短时间内产生大量流量,利用无数请求堵塞DNS服务器,让其无法响应,从而达到拒绝正常用户访问的目的。

缓解措施

通过使用基于硬件的网络设备或云服务解决方案可以过滤或限制网络流量。在一场naiveDDoS攻击中,攻击者不会欺骗源IP,用于攻击的源数量也有限制。因此,限制策略可以是拦截攻击者使用的IP。

2.IP欺骗

DNS默认依赖UDP协议,而由于UDP本身的特性导致,只需伪造数据包的IP地址,便可以轻易将源IP换成随机IP。在这种情况下,拦截IP地址变成了无用功,我们需要求助于别的方案。

缓解措施

使用DNS缓存服务器吸收大部分的DNS流量。

DDoS攻击者通常会使用不存在的域名以确保解析器会转发请求,已存在域名有可能会被保存在缓存中,这样的请求是不会被转发的。针对这种情况,我们建议在DNS缓存服务器中使用以下措施来限制来自不存在域名的DNS请求转发率。

如果传入请求的总数量超过阈值,则要求客户端从UDP切换到TCP。切换后,由于TCP需要三次握手,则可以避免源IP欺骗。

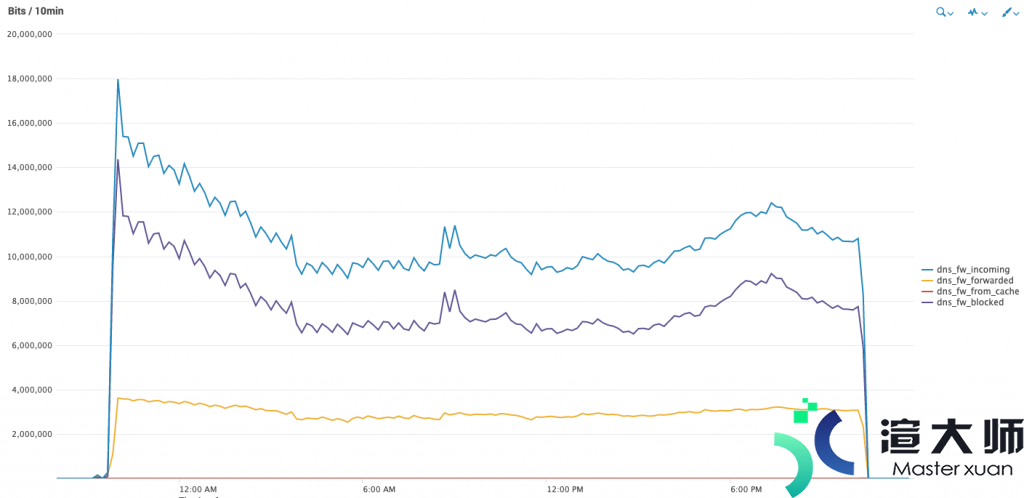

下图显示了受到Imperva保护的权威DNS服务器在遭到一次DDoS攻击时的表现:

这次攻击持续了24小时,Imperva的DNS代理通过过滤和限制传递到服务器的请求速率来缓解DDoS攻击。因此,服务器收到的请求速率没有超过配置阈值,超过这个限制的恶意流量会被拦截。

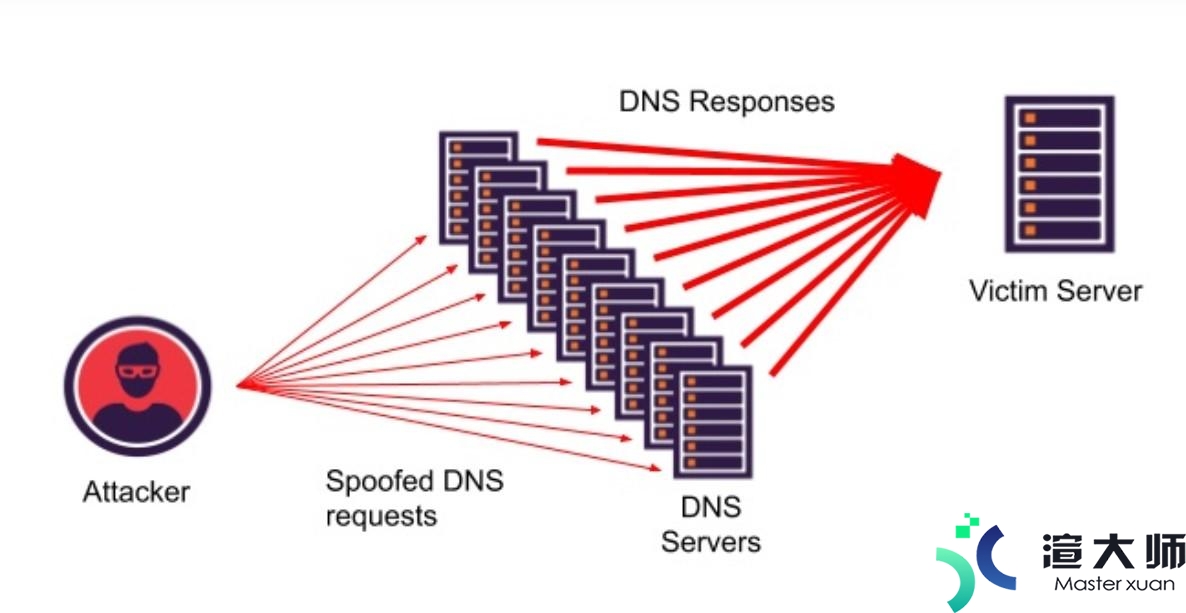

3.反射型DDoS

攻击者不仅会欺骗源IP,连目的地IP也不会放过。来自正常DNS解析器的DNS回答会被发回给受害者(被欺骗的IP),而不是原攻击者的IP,从而导致受害者受到DDoS攻击。

这类攻击模式会放大DDoS的影响:黑客精心设计了能触发大量DNS回答的DNS请求,从而达到扩大伤害的效果。举例来说,“ANY”类请求或具有多个DNS记录的请求将触发大量DNS回答。

在这种情况下,合法的DNS服务器反而会协助攻击。

缓解措施

限制统一IP地址的DNS请求/回答速率。

因为DNS解析器会使用缓存,所以理论上来讲,请求转发率会十分低,一定的频率限制应当会有效。

下图显示了一位受到Imperva保护的客户基础架构,在遭到严重DDoS综合攻击后的表现:

在这次DDoS攻击中,黑客使用了两种不同方式:

反射并放大DNS的DDoS攻击:70Gbps的DNS应答数据包,图中以黄色表示

UDP欺骗DDoS攻击:30Gbps的UDP数据包,图中以蓝色表示

二者相结合,黑客成功实施了100Gbps的DDoS攻击。

在这次攻击中,DNS应答数据包平均是1400bytes,使得攻击的放大倍数为20。通过利用3.5Gbps带宽的DNS请求,黑客设法将DNS反射型DDoS攻击放大到70Gbps。反射型攻击方法非常普遍且强大。

4.缓存投毒

与目标在于阻塞DNS服务器的DDoS攻击不同,缓存投毒的目标是将访客从真正的网站重定向到恶意网站。

攻击阶段

黑客发送DNS请求到DNS解析器,解析器会转发请求到Root/TLD/权威DNS服务器并等待回答。

黑客随后发送大量包含恶意IP地址的投毒响应到DNS服务器。黑客需要抢在权威DNS回答之前用伪造响应命中正确的端口与查询ID,这一步可以通过蛮力来提高成功机会。

任何正常用户请求该DNS解析器都会得到缓存中被投毒的响应,然后被重定向到恶意网站。

缓解措施

使用DNSSEC。DNSSEC通过提供签名过的DNS回答来阻止这类攻击。使用DNSSEC的DNS解析器会验证其从Root/TopLevelDomain(TLD)/权威DNS服务器得到的签名响应。

下列措施可以让黑客更难成功:对每条请求使用随机查询ID对每条请求使用随机源端口丢弃重复的转发请求确保响应中所有区域均与请求相符合:queryID、name、class和type

详细清单请查看这篇文章。

结论

为确保网站的基础功能可以正常运转,网站管理者应确保DNS服务能正常工作,并避免受到上述攻击。

本文地址:https://gpu.xuandashi.com/8850.html,转载请说明来源于:渲大师

声明:本站部分内容来自网络,如无特殊说明或标注,均为本站原创发布。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。分享目的仅供大家学习与参考,不代表本站立场!