Chkrootkit是一种Linux后门入侵检测工具。可以用来检测rootkit后门的工具。rootkit常被入侵者用来入侵控制别人的电脑。危险性很强。而。Chkrootkit工具可以很好的检测到rootkit程序。本文主要为大家介绍Chkrootkit安装使用教程。

安装Chkrootkit需要我们手动编译的方法来安装。同时需要在在系统中安装好gcc编译包。具体操作如下:

一。Chkrootkit安装教程

1。准备gcc编译环境

对于CentOS系统。执行下述三条命令:

yum -y install gcc

yum -y install gcc-c++

yum -y install make

对于Debian系统。执行下述两条命令:

apt-get -y install gcc

apt-get -y install make

2。下载Chkrootkit源码(为安全建议大家在官网下载)

[root@www ~]# wget ftp://ftp.pangeia.com.br/pub/seg/pac/chkrootkit.tar.gz

3。解压安装包

[root@www ~]# tar zxf chkrootkit.tar.gz

4。编译安装(注意将*替换成具体字符)

[root@www ~]# cd chkrootkit-*

[root@www ~]# make sense

5。把编译好的文件部署到/usr/local/目录中。并删除遗留的文件

[root@www ~]# cd ..

[root@www ~]# cp -r chkrootkit-* /usr/local/chkrootkit

[root@www ~]# rm -r chkrootkit-*

6。到此。Chkrootkit安装成功。

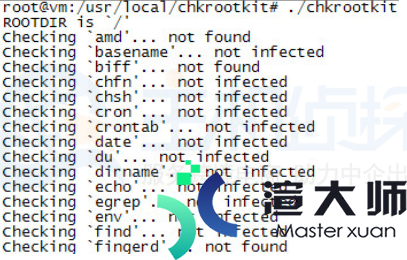

二。Chkrootkit使用教程

1。将安装成功的Chkrootkit位于/usr/local/chkrootkit/chkrootkit

执行命令:

root@vm:~# /usr/local/chkrootkit/chkrootkit

2。即可查看。Rootkit检测结果。

安全提示:由于Chkrootkit的检查过程使用了部分系统命令。因此。如果服务器被入侵。则依赖的系统命令可能也已经被入侵者做了手脚。Chkrootkit的结果将变得完全不可信。甚至连系统ls等查看文件的基础命令也变得不可信。

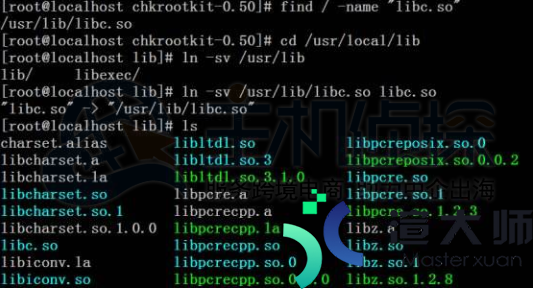

为了避免Chkrootkit的这个问题。可以在服务器对外开放前。事先将Chkrootkit使用的系统命令进行备份。在需要的时候使用备份的原始系统命令让Chkrootkit对rootkit进行检测。这个过程可以通过下面的操作实现:

[root@server ~]# mkdir /usr/share/.commands

[root@server ~]# cp `which –skip-alias awk cut echo find egrep id head ls netstat ps strings sed uname` /usr/share/.commands

[root@server ~]# /usr/local/chkrootkit/chkrootkit -p /usr/share/.commands/

[root@server share]# cd /usr/share/

[root@server share]# tar zcvf commands.tar.gz .commands

[root@server share]# rm -rf commands.tar.gz

上面这段操作是在/usr/share/下建立了一个.commands隐藏文件。然后将Chkrootkit使用的系统命令进行备份到这个目录下。为了安全起见。可以将.commands目录压缩打包。然后下载到一个安全的地方进行备份。以后如果服务器遭受入侵。就可以将这个备份上传到服务器任意路径下。然后通过Chkrootkit命令的“-p”参数指定这个路径进行检测即可。

本文地址:https://gpu.xuandashi.com/31780.html,转载请说明来源于:渲大师

声明:本站部分内容来自网络,如无特殊说明或标注,均为本站原创发布。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。分享目的仅供大家学习与参考,不代表本站立场!